El equipo de investigación de ESET descubrió decenas de sitios web que se hacen pasar por Telegram y WhatsApp y se dirigen a los usuarios de Android y Windows con versiones troyanizadas de estas aplicaciones de mensajería

La mayoría de las aplicaciones maliciosas identificadas son clippers (el clipper es un tipo de malware que roba o altera el contenido del clipboard portapapeles), y es la primera vez que ESET ve el uso de este tipo de malware para Android disfrazado de aplicaciones de mensajería instantánea. Además, algunas de estas aplicaciones utilizan reconocimiento óptico de caracteres (OCR) para reconocer el texto de capturas de pantalla almacenadas en dispositivos comprometidos, otra novedad para el malware de Android.

Este tipo de código malicioso es atractivo para los ciberdelincuentes interesados en robar criptomonedas, ya que las direcciones de las carteras en línea están compuestas por largas cadenas de caracteres y, en lugar de escribirlas, los usuarios tienden a copiarlas y pegarlas. Al utilizar este tipo de malware, es posible interceptar el contenido del portapapeles y robar cualquier dirección de cartera de criptomonedas copiada.

Explica Camilo Gutiérrez Amaya, jefe del Laboratorio de Investigación de ESET América Latina:

«No sólo se identificaron los primeros clippers en aplicaciones de mensajería instantánea, sino que también se descubrieron varios grupos de ellos. El principal objetivo de los clippers es interceptar las comunicaciones en las aplicaciones de mensajería que usa la víctima y reemplazar cualquier dirección de cartera de criptomonedas enviada y recibida por direcciones pertenecientes a los atacantes. Además de las versiones troyanizadas de WhatsApp y Telegram para Android, también encontraron las mismas aplicaciones para Windows.»

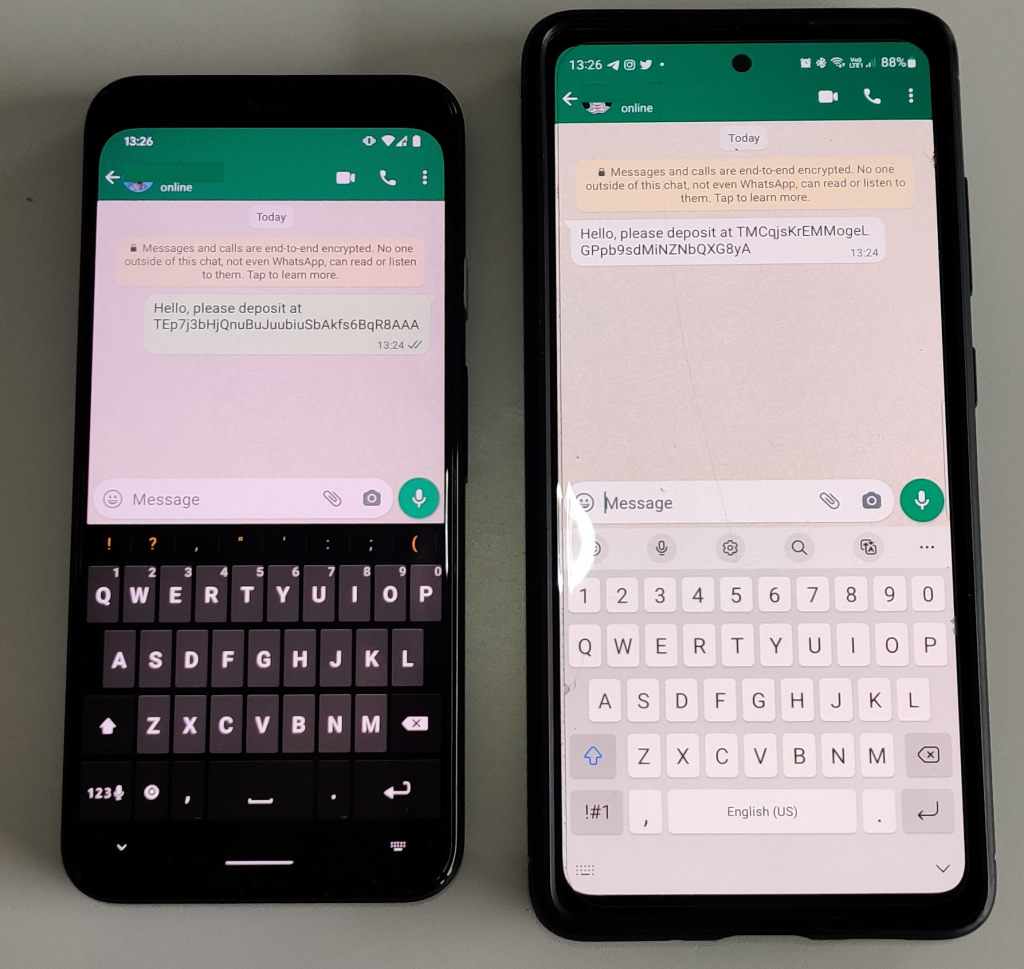

ESET observó que las aplicaciones se comportan de maneras diferentes. Al pegar la dirección de la cartera de criptomonedas, la víctima que usa la versión maliciosa de la aplicación Telegram seguirá viendo la dirección original hasta que se reinicie la aplicación; después de eso, se mostrará la dirección que pertenece al atacante. En WhatsApp, la víctima verá su propia dirección en los mensajes enviados, pero el destinatario del mensaje recibirá la dirección del atacante.

La versión maliciosa de WhatsApp (izquierda) remplazó la dirección de la billetera enviada en el mensaje al destinatario (derecha)

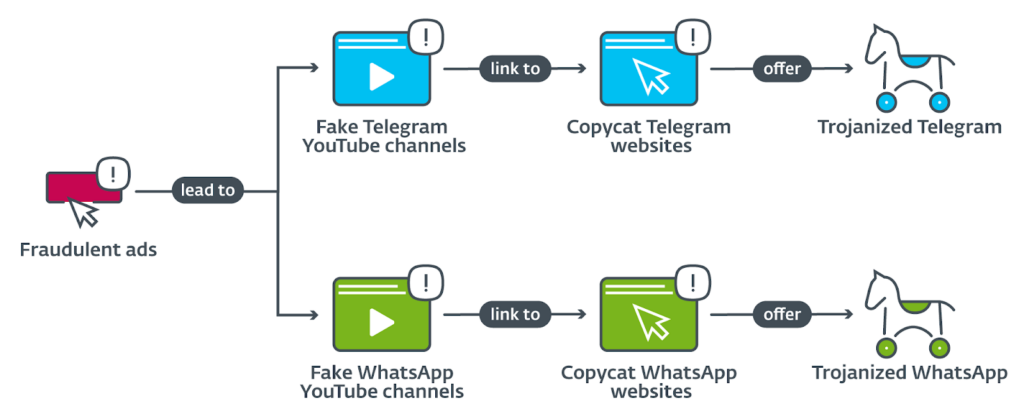

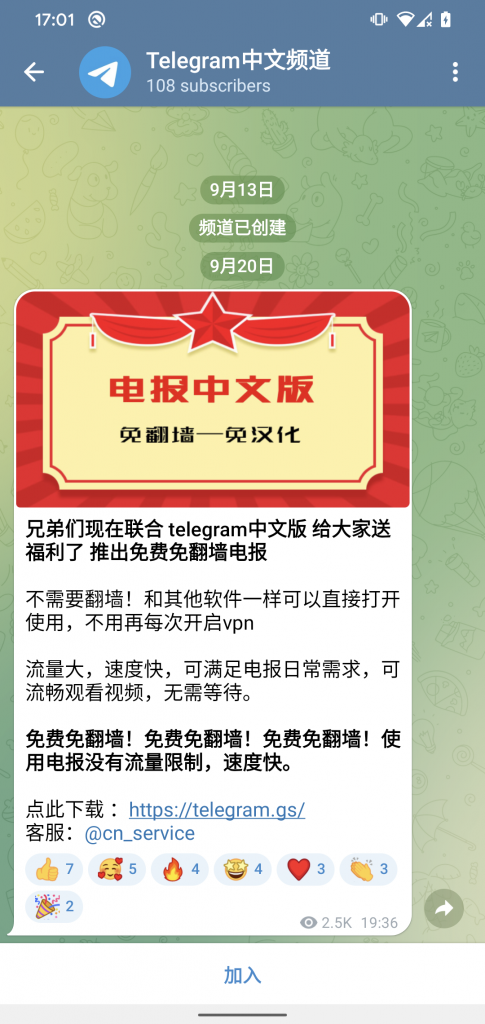

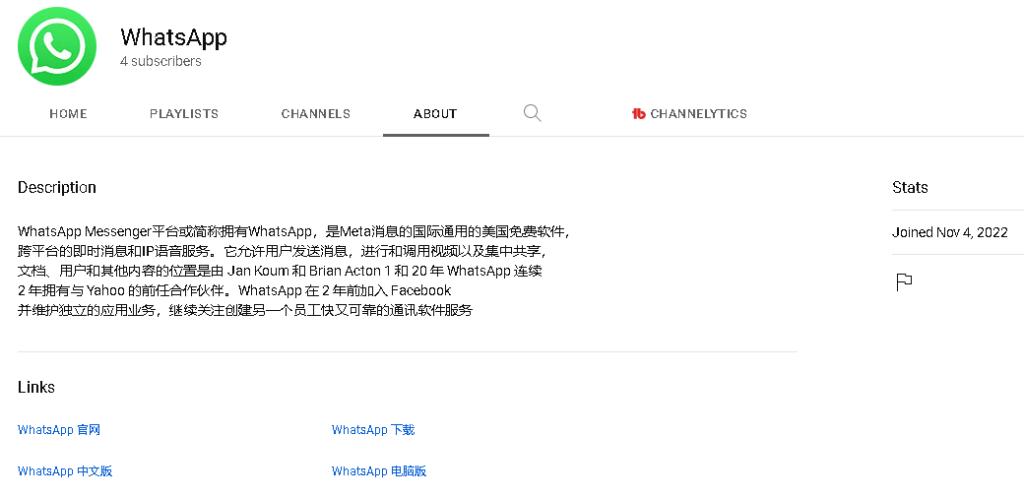

Según el análisis de ESET, los operadores detrás de estas amenazas compran anuncios de Google que aparecen en la parte superior de la página de búsqueda y llevan a canales fraudulentos de YouTube, desde donde las víctimas son redirigidas a versiones falsas de las aplicaciones de mensajería. Además, un grupo particular de Telegram también anunció una versión maliciosa de la aplicación que afirmaba tener un servicio de proxy gratuito fuera de China. Cuando ESET descubrió estos anuncios fraudulentos y los canales de YouTube relacionados, informó a Google, quien los cerró de inmediato.

Anuncios mostrados al buscar Telegram en China

Telegram troyano ofrecido en un grupo en la propia aplicación.

Agregó Gutiérrez:

«A primera vista, puede parecer complejo cómo se distribuyen estas aplicaciones fraudulentas. Sin embargo, con Telegram, WhatsApp y Google Play bloqueados en China, es posible que los usuarios de Android estén acostumbrados a superar varios obstáculos para descargar aplicaciones que no están oficialmente disponibles. Los ciberdelincuentes son conscientes de esto y tratan de capturar a sus víctimas desde el primer momento, cuando la víctima busca en Google una aplicación bloqueada para descargar.»

El canal falso de YouTube de WhatsApp dirige a las víctimas potenciales a un sitio falso

Algunos consejos para protegerse en Android

- Instale aplicaciones sólo desde fuentes confiables, como Google Play Store.

- Si las direcciones de la billetera de criptomonedas se están compartiendo a través de la aplicación Telegram para Android, verifique nuevamente si la dirección enviada coincide con la que se muestra después de reiniciar la aplicación. De lo contrario, avise al destinatario para que no use el código y trate de eliminar el mensaje. Desafortunadamente, esta técnica no se puede aplicar a la versión troyanizada de WhatsApp para Android.

- No almacene imágenes no cifradas o capturas de pantalla que contengan información confidencial, como frases mnemónicas, contraseñas y claves privadas, en su dispositivo.

- Si cree que tiene una versión troyanizada de Telegram o WhatsApp en su dispositivo, intente eliminarla manualmente de su dispositivo y descargar la aplicación desde Google Play o directamente desde el sitio legítimo.

Y algunos más para Windows

- Si está seguro de que el instalador de Telegram es legítimo, verifique si la firma digital del archivo es válida y emitida por Telegram FZ-LLC.

- Si sospecha que la aplicación es maliciosa, se recomienda usar una solución de seguridad para detectar la amenaza y eliminarla.

- La única versión oficial de WhatsApp para Windows actualmente está disponible en la tienda de Microsoft.

Fuente: Cointelegraph

Aclaración: La información aquí expuesta no debe ser tomada como consejo financiero o recomendación de inversión. Toda inversión y movimiento comercial implican riesgos y es responsabilidad de cada uno hacer su debida investigación antes de tomar una decisión.